Si vous utilisez chrome et que vous avez un bloqueur de pub; vous n’êtes pas sans savoir que manifest v3 frappe à votre porte et que les bloqueurs de pub vont subir quelque revers. La solution la plus simple est de passer sur Firefox (ou sur le petit nouveau zen; prometteur, mais en version alpha).

Sinon si vous avez un serveur ou raspberry pi, vous pouvez mettre pi-hole. Il bloquera toutes les pubs à la racine.

Si vous avez suivi mon précédent article, vous avez vu comment installer un DNS que ce soit sur serveur (proxmox) ou directement sur ordinateur.

Ce que je vous propose, c’est d’aller plus loin en installant pi-hole plus un dns.

Pi-hole kézako ?

Pi-hole est un programme qui bloque les publicités et les traqueurs. À l’origine, je l’ai connue grâce au raspberry pi .je n’ai pas passé le cap de l’installation jusqu’à récemment.

Pi-hole peut s’installer sur un raspberry ou sur un serveur classique.

La Doc de pi-hole est bien faite, mais en anglais, donc une ressource en français ne me semble pas superflues.

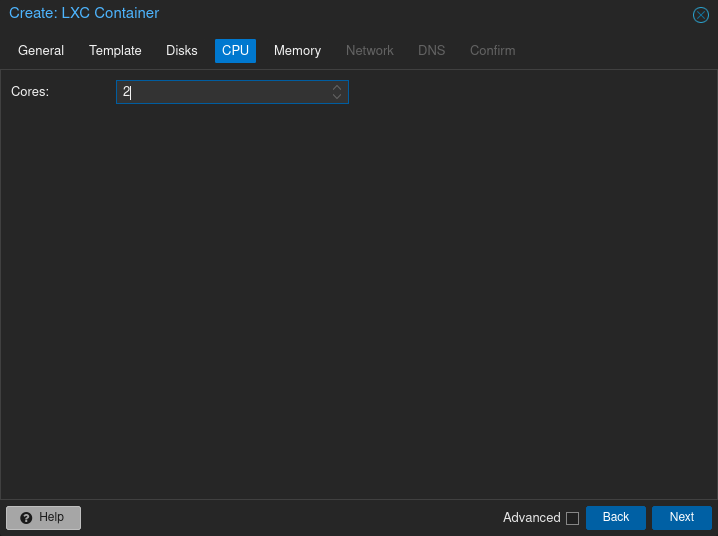

Au niveau matériel, il vous faudra un raspberry pi ou un pc avec un processeur avec 2 cœurs minimum sinon pi-hole va râler.

Préparation d’un container sur proxmox

Personnellement, je vais installer pi-hole sur un container lxc (proxmox). Il y a juste une petite subtilité.

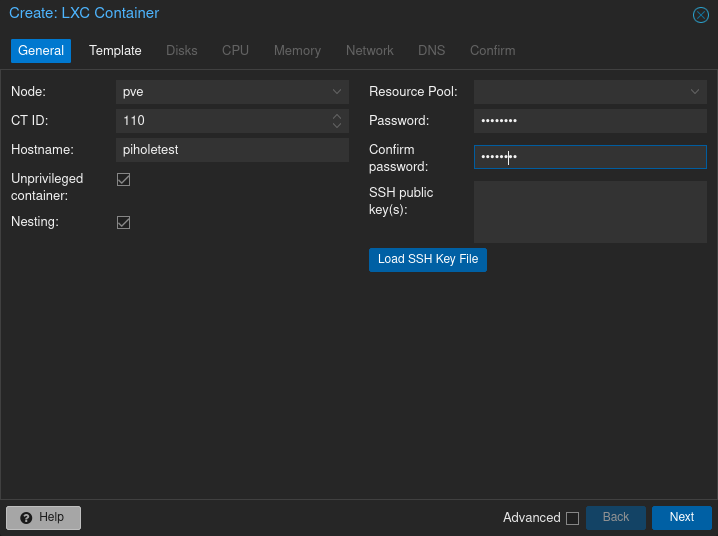

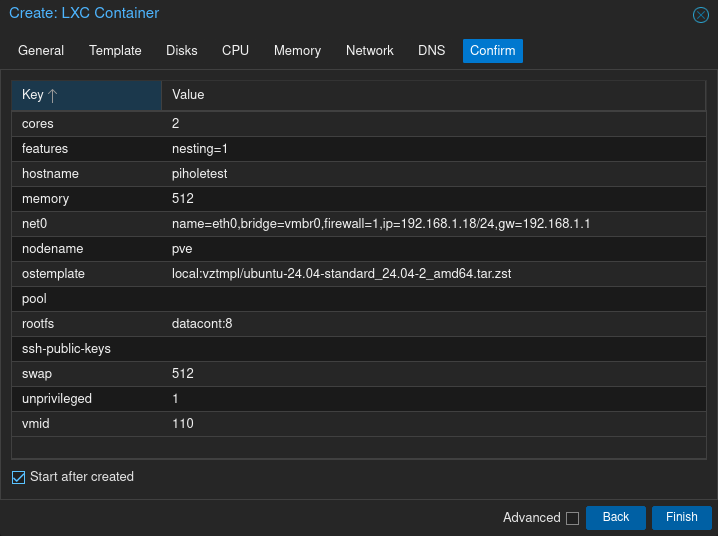

La première chose que je fais, c’est de cliquer sur create container. Je mets un nom pour le container et un mot de passe.

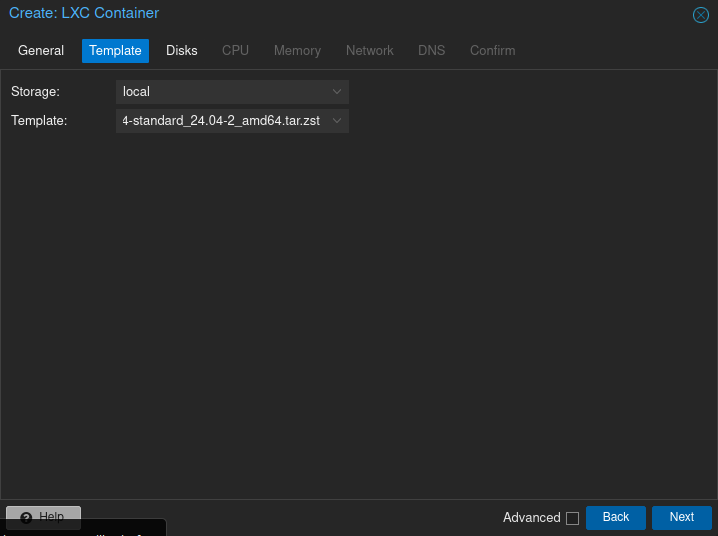

Je choisis un template que j’ai préalablement téléchargé.(En l’occurrence Ubuntu 22.04 lts).

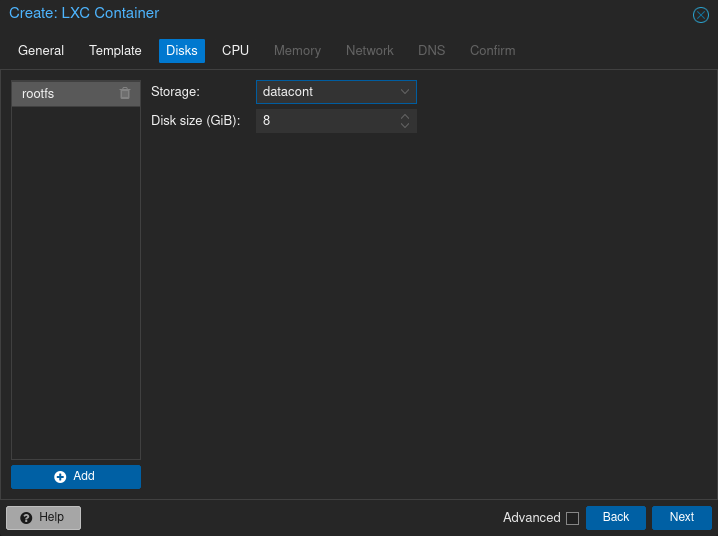

Je lui assigne 8 go (je pense qu’on peut en mettre moins, mais je laisse 8go)

La subtilité se trouve ici. Il faut mettre 2 cœurs sinon pi-hole va être très mécontent.

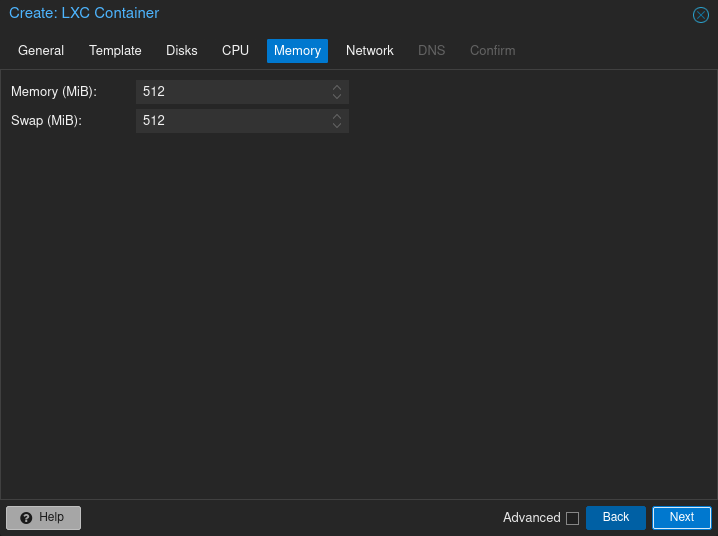

512mo de mémoire est amplement suffisant.(conso 60.21 MiB au repos)

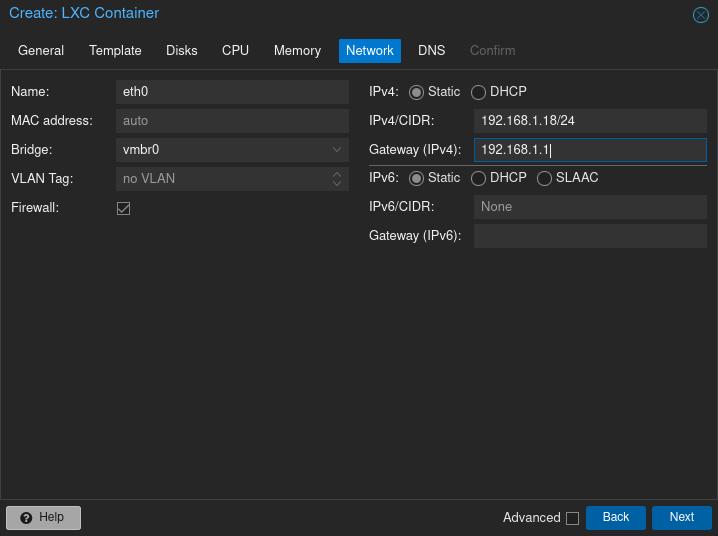

On met une adresse statique.

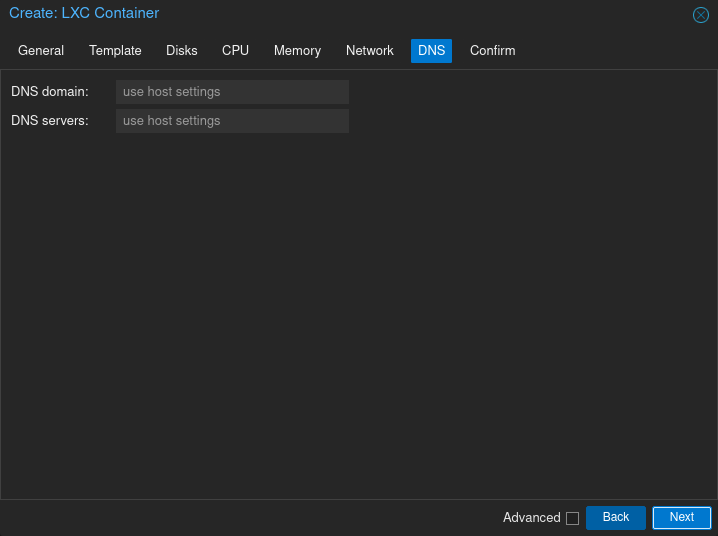

dns on ne met rien

On valide sans oublier de cocher start After created.

Enfin, en option, on peut créer un user via le shell de proxmox pour se connecter en ssh

Adduser toto

Adduser toto sudoInstallation de pi-hole.

Quatre façons d’installer d’après le site internet.

Je vais prendre la plus simple ; il faudra installer curl s’il n’est pas installé par défaut sinon votre ordi dira:

On installe curl

sudo apt-get update

sudo apt-get install curlpuis pi-hole.

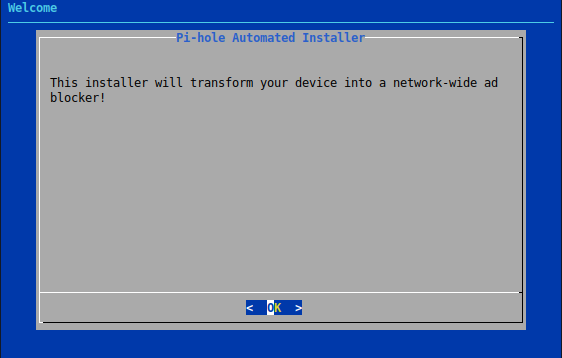

curl -sSL https://install.pi-hole.net | bashOn arrive sur l’installateur.

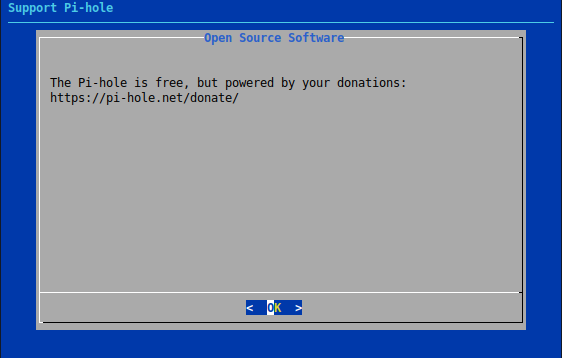

Un petit rappel pour faire un don. Si vous le pouvez, faite le.

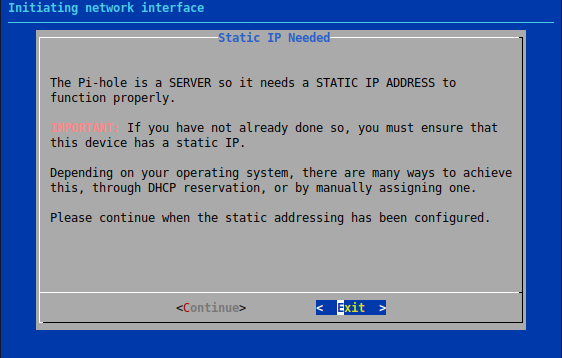

Un petit rappel pour nous dire qu’il faut une adresse statique.

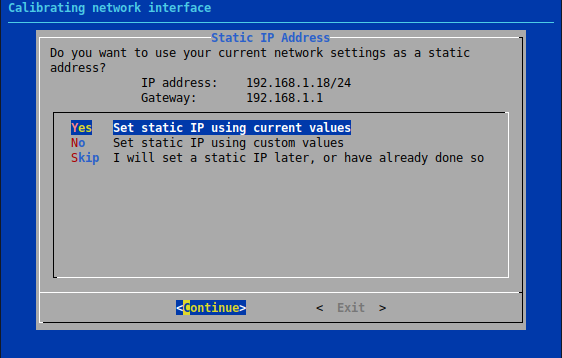

On nous demande si on veut garder cette adresse en statique.

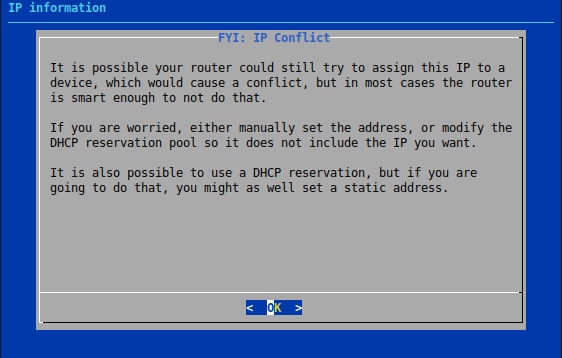

Appuyer sur ok.

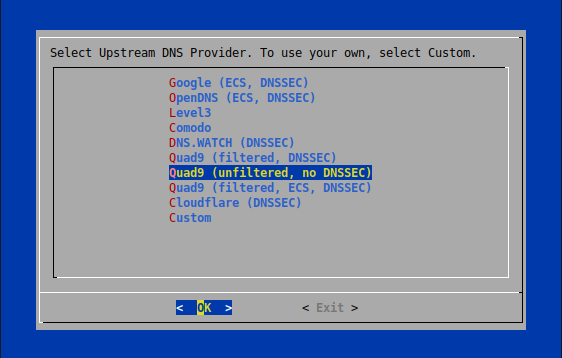

Ensuite, on choisit un DNS alternatif, personnellement, je prends quad9,mais je supprimerai cela par la suite pour installer unbound.

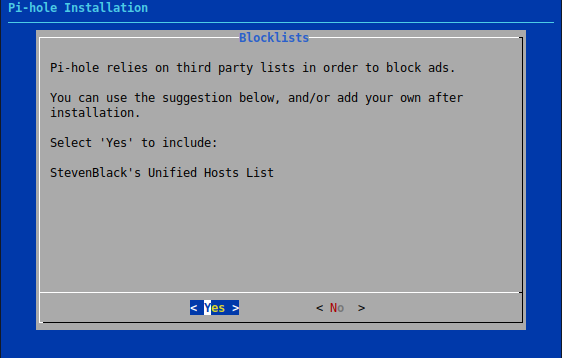

Dites oui pour cette option, c’est une liste supplémentaire d’adresse à bloqueur.

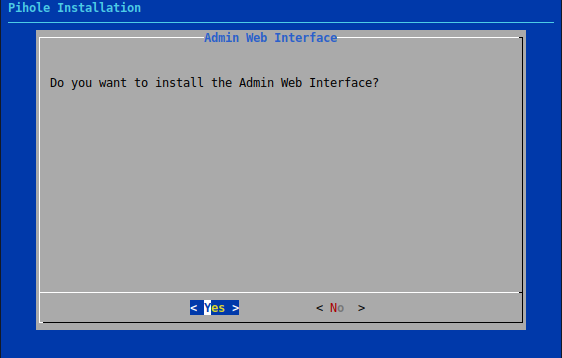

Il demande d’installer une interface d’administration web. Dite oui.

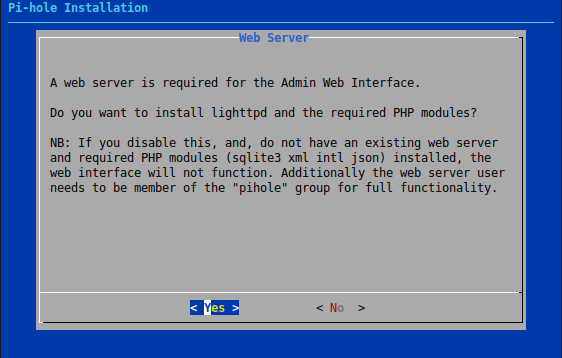

Sélectionnez toujours oui

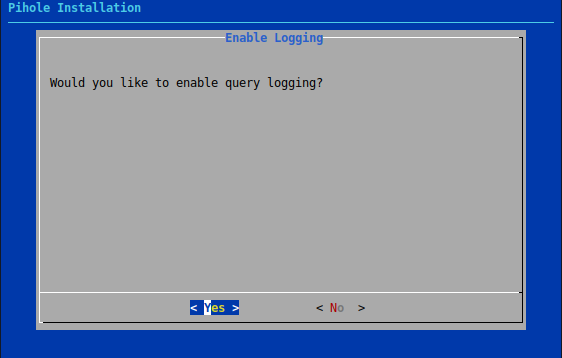

Dite oui à ça.

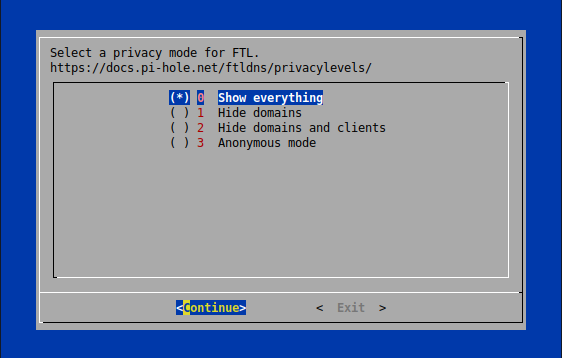

Sélectionner le niveau de confidentialité.

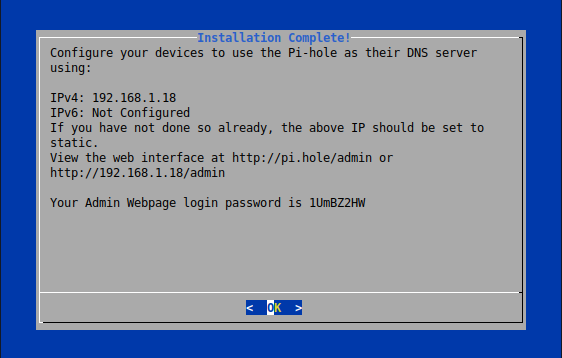

Votre installation est terminée. Connectez-vous à l’interface web via:

http://ipserveur/admin

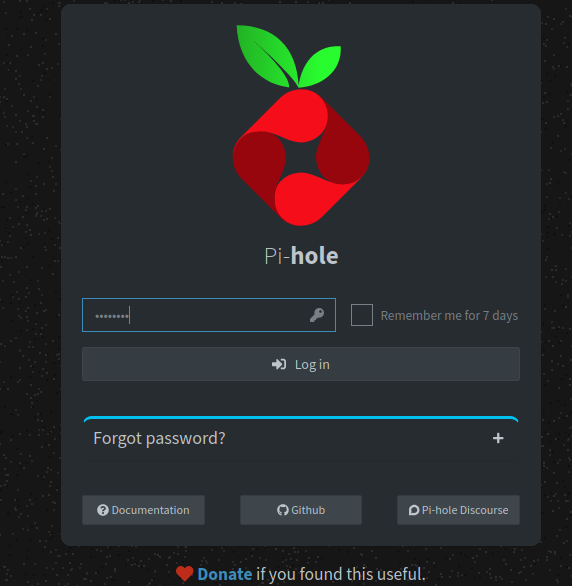

Entrer votre mot de passe

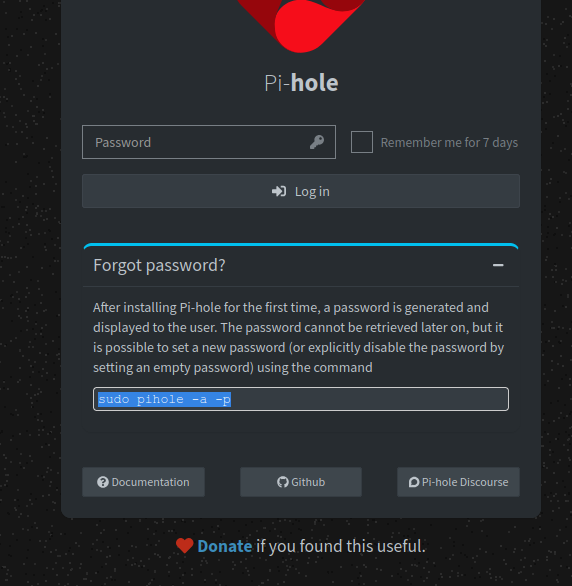

Si vous oubliez votre mot de passe.il faudra vous connecter en ssh

ssh toto@ipserveurEt pour changer mot de passe

sudo pihole -a -p

Tant que vous êtes connecté en ssh, faite un redémarrage

sudo rebootserveur dns dans pi-hole

Une fois que pihole est fonctionnel, on va lui mettre un DNS maison en installant unbound.

sudo apt install unboundMaintenant, je vais éditer un fichier de configuration pihole.conf

nano /etc/unbound/unbound.conf.d/pi-hole.confserver:

# If no logfile is specified, syslog is used

# logfile: "/var/log/unbound/unbound.log"

verbosity: 0

interface: 127.0.0.1

port: 5335

do-ip4: yes

do-udp: yes

do-tcp: yes

# May be set to yes if you have IPv6 connectivity

do-ip6: no

# You want to leave this to no unless you have *native* IPv6. With 6to4 and

# Terredo tunnels your web browser should favor IPv4 for the same reasons

prefer-ip6: no

# Use this only when you downloaded the list of primary root servers!

# If you use the default dns-root-data package, unbound will find it automatically

#root-hints: "/var/lib/unbound/root.hints"

# Trust glue only if it is within the server's authority

harden-glue: yes

# Require DNSSEC data for trust-anchored zones, if such data is absent, the zone becomes BOGUS

harden-dnssec-stripped: yes

# Don't use Capitalization randomization as it known to cause DNSSEC issues sometimes

# see https://discourse.pi-hole.net/t/unbound-stubby-or-dnscrypt-proxy/9378 for further details

use-caps-for-id: no

# Reduce EDNS reassembly buffer size.

# IP fragmentation is unreliable on the Internet today, and can cause

# transmission failures when large DNS messages are sent via UDP. Even

# when fragmentation does work, it may not be secure; it is theoretically

# possible to spoof parts of a fragmented DNS message, without easy

# detection at the receiving end. Recently, there was an excellent study

# >>> Defragmenting DNS - Determining the optimal maximum UDP response size for DNS <<<

# by Axel Koolhaas, and Tjeerd Slokker (https://indico.dns-oarc.net/event/36/contributions/776/)

# in collaboration with NLnet Labs explored DNS using real world data from the

# the RIPE Atlas probes and the researchers suggested different values for

# IPv4 and IPv6 and in different scenarios. They advise that servers should

# be configured to limit DNS messages sent over UDP to a size that will not

# trigger fragmentation on typical network links. DNS servers can switch

# from UDP to TCP when a DNS response is too big to fit in this limited

# buffer size. This value has also been suggested in DNS Flag Day 2020.

edns-buffer-size: 1232

# Perform prefetching of close to expired message cache entries

# This only applies to domains that have been frequently queried

prefetch: yes

# One thread should be sufficient, can be increased on beefy machines. In reality for most users running on small networks or on a single machine, it should be unnecessary to seek performance enhancement by increasing num-threads above 1.

num-threads: 1

# Ensure kernel buffer is large enough to not lose messages in traffic spikes

so-rcvbuf: 1m

# Ensure privacy of local IP ranges

private-address: 192.168.0.0/16

private-address: 192.168.1.0/24

private-address: 169.254.0.0/16

private-address: 172.16.0.0/12

private-address: 10.0.0.0/8

private-address: fd00::/8

private-address: fe80::/10Le paramètre essentiel à ajouter est private-adress et l’adresse de la box 192.168.1.0/24

Ensuite, on redémarre unbound.

sudo service unbound restartOn se connecte à l’interface de pi-hole

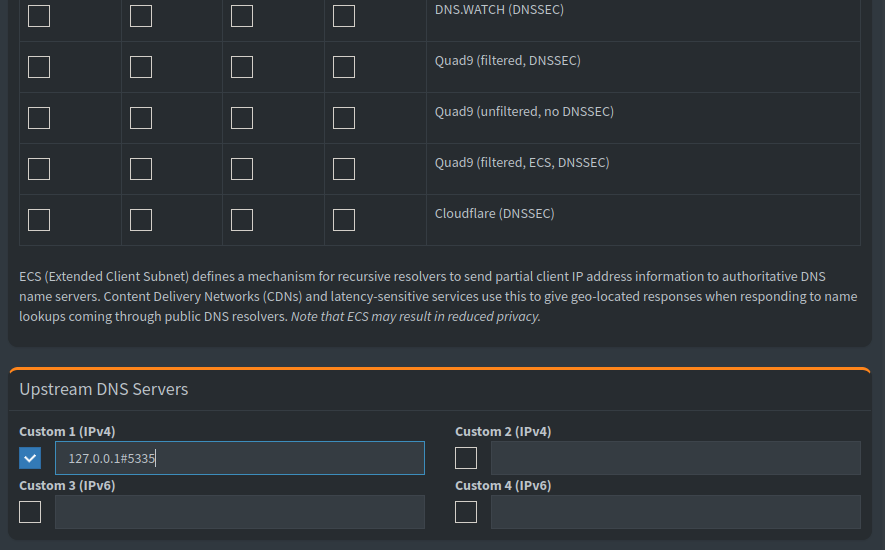

On décoche quad9 et on ajoute 127.0.0.1#5335 (5335 c’est le port qu’on a mis dans pi-hole.conf)

Connecter son ordi au serveur DNS

Je ne vais pas montrer comment connecter votre ordi sur votre ordinateur windows ,mais seulement sur xubuntu.

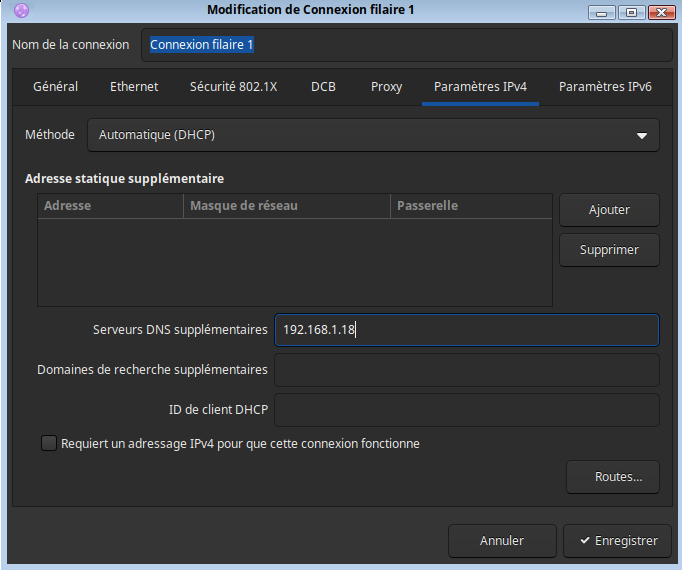

- Cliquer sur l’applet wifi puis modifier les connexions

- Choisissez selon votre connexion et cliquer sur réglage

- Cliquer sur paramètre ipv4 et entrez l’adresse de votre serveur local sur serveur dns supplémentaire. Dans mon exemple192.168.1.18

Félicitation, vous avez officiellement un pi-hole + dns fonctionnel. Comme vous voyez, c’est assez simple à mettre en place, si vous avez le matériel adéquat.

source

https://docs.pi-hole.net/main/basic-install